Antes da era Zero Trust

Na última década, experimentamos três megatendências em ação: móvel, nuvem e software como serviço (SaaS). Essas megatendências redefiniram como trabalhamos, conduzimos negócios e consumimos informações. De acordo com o Gartner, espera-se que os gastos globais dos usuários finais em serviços de nuvem pública ultrapassem US$ 480 bilhões em 2022, com uma taxa de crescimento ano a ano de 21,7%. Já estávamos nos afastando de uma semana de 8 horas por dia e 5 dias no escritório, como funcionários conectados a redes corporativas de suas casas ou viajando com laptops e smartphones. Mas a pandemia colocou esse movimento em excesso, acelerando a tendência de trabalhar em qualquer lugar devido aos mandatos de abrigo no local. No mundo da tecnologia, isso transformou todos, exceto os trabalhadores mais essenciais, em uma força de trabalho totalmente remota da noite para o dia.

Enquanto isso, o aumento constante de ambientes de TI híbridos continua a impor novos e complicados requisitos de TI e segurança. Onde os data centers costumavam operar aplicativos de missão crítica e armazenar dados confidenciais, as corporações de grande escala estão começando a comprar o paradigma da nuvem. No interesse de menor custo e maior escalabilidade, a tendência é mover recursos de hardware local para ambientes de nuvem pública. E, devido ao retorno mais rápido do investimento e menor custo total de propriedade, as empresas estão optando por aplicativos SaaS em vez dos aplicativos corporativos auto-hospedados tradicionais ou soluções de construção própria.

No entanto, a adoção de megatendências mobile, cloud e SaaS impôs grandes desafios à segurança corporativa e à experiência do usuário:

- A infraestrutura de segurança de rede tradicional foi baseada na abordagem de castelo e fosso, onde os recursos são protegidos por perímetros corporativos com dispositivos de segurança de rede. As proteções podem incluir software antivírus, firewalls, filtragem de URL, prevenção contra perda de dados, proteção contra ataques de negação de serviço e sandboxing. Para acomodar as tendências de teletrabalho e trabalho móvel, as redes privadas virtuais (VPNs) foram introduzidas para formar canais seguros entre redes corporativas e seus trabalhadores remotos. No entanto, as VPNs concederiam aos usuários acesso desnecessário a redes e recursos corporativos, e os usuários geralmente enfrentavam problemas de conexão lenta quando muitos tentavam usá-los ao mesmo tempo.

- Quando surgiu a necessidade de acessar aplicativos SaaS com segurança de qualquer lugar, a abordagem tradicional “Band-Aid” era rotear todo o tráfego para os data centers da matriz. A partir daí, os recursos eram acessados de locais centralizados. No entanto, devido ao roteamento de tráfego ineficiente, capacidade de dimensionamento limitada, custos ocultos e segurança abaixo do ideal, esse processo geralmente era interrompido.

- Hoje, as organizações descobriram que a transição para ambientes de nuvem tem um baixo custo de configuração inicial, requisitos mínimos de manutenção e oferece escalabilidade e elasticidade da carga de trabalho. No entanto, muitos recursos são segregados por data centers corporativos e provedores de nuvem pública. Além disso, as cargas de trabalho nativas da nuvem provaram ser dinâmicas, efêmeras e interdependentes, exigindo proteções de segurança nativas da nuvem.

Entrando na era Zero Trust

A definição histórica de segurança corporativa se concentrou em fornecer conexões, monitoramento e detecção usando abordagens de defesa de rede. No entanto, à medida que os perímetros corporativos se tornaram obsoletos, essa segurança baseada em localização não era mais eficaz. Em vez disso, a identidade começou a desempenhar um papel central em uma estrutura de segurança nova e modernizada. Essa estrutura de segurança centrada em identidade é chamada Zero Trust. O conceito Zero Trust foi concebido com a seguinte premissa: “nunca confie, sempre verifique”. Esse modelo substitui a confiança implícita uma vez inferida a partir de informações de localização estática por critérios de confiança explícitos baseados em dados dinâmicos e contextuais. As fontes de dados contextuais incluem identidades de usuários, propriedades de aplicativos e recursos, status de terminais, integridade da rede e políticas corporativas.

O acesso à rede de confiança zero (ZTNA) é um produto que fornece uma rede privada segura que é acessível apenas condicionalmente a solicitações verificáveis. Os corretores de confiança zero verificam continuamente identidades, contextos e políticas de solicitações antes de conceder ou negar acesso. A ZTNA remove aplicativos da visibilidade pública e reduz significativamente as áreas de superfície para ataques. O ZTNA rapidamente ganhou força inicial como substituto da VPN, já que o ZTNA traz benefícios em facilidade de adoção e escalabilidade. Além disso, a microssegmentação baseada em identidade e contexto fornecida pela ZTNA permite um controle de segurança refinado. A abordagem de microssegmentação é mais eficaz na prevenção do movimento lateral do que as abordagens tradicionais de segmentação baseada em rede.

À medida que o modelo de perímetro legado continua a falhar nas necessidades modernas de segurança e nos requisitos de desempenho, mais e mais corporações estão interessadas em buscar estratégias Zero Trust. Em 2019, o Gartner combinou conectividade de rede com segurança de rede e cunhou o modelo SASE (Secure Access Service Edge). Usando esse modelo, as corporações podem substituir sua infraestrutura de rede hub-and-spoke ineficiente e insegura usando acesso de rede centrado em identidade baseado em nuvem junto com Secure Web Gateway (SWG) e Cloud Access Security Broker (CASB). Ou as corporações podem reduzir ou substituir o Multi-Protocol Label Switching (MPLS) existente usando o gerenciamento de identidade e acesso (IAM), SWG e CASB em cima da rede de longa distância definida por software (SD-WAN).

Prevendo a era Zero Trust

Avanço Zero Trust no plano de dados e no plano de controle

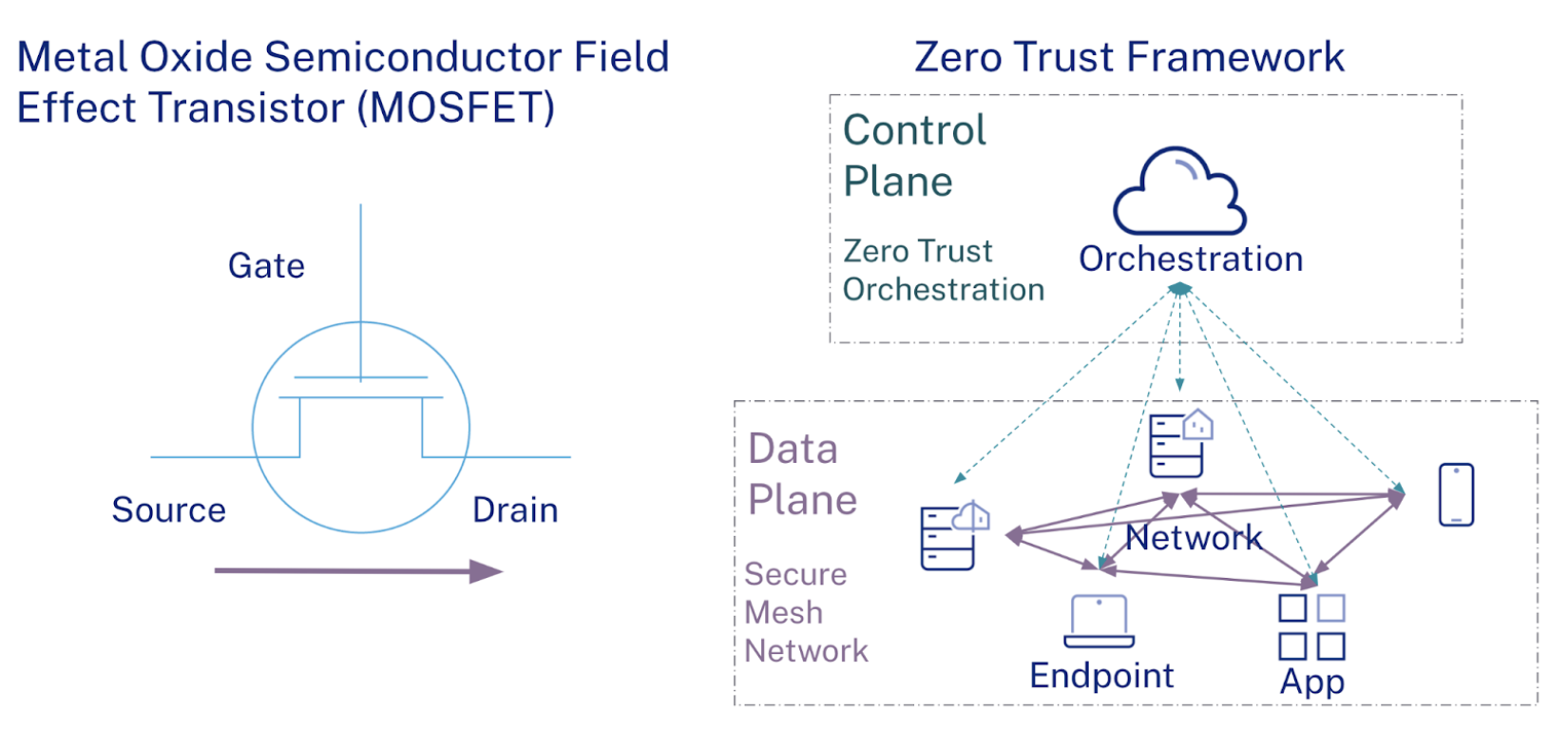

A melhor maneira de visualizar o desenvolvimento e a adoção do Zero Trust é explorar a arquitetura ideal do Zero Trust. Para fazer isso, podemos abstrair as implementações de um framework Zero Trust para uma combinação de um plano de dados e um plano de controle. O plano de dados fornece acesso aos recursos, enquanto o plano de controle toma decisões contínuas e em tempo real sobre quem ou o que pode acessar os recursos. Vamos traçar uma analogia entre os dispositivos semicondutores e a arquitetura ideal Zero Trust.

Um transistor de efeito de campo de semicondutor de óxido de metal (MOSFET) é o bloco de construção básico de circuitos integrados. Um MOSFET tem 3 terminais: fonte, dreno e porta. Controlamos o fluxo da corrente MOSFET aplicando uma tensão de porta. Quando a tensão da porta (ou seja, o plano de controle) é maior que o valor absoluto de sua tensão limite, o canal entre a fonte e o dreno (ou seja, o plano de dados) é ativado e a corrente flui entre eles. Por outro lado, quando a tensão da porta é menor que o valor absoluto de sua tensão limite, o canal é desligado e não há fluxo de corrente.

Dois princípios-chave de projeto e dimensionamento de MOSFETs são tornar o transporte entre a fonte e o dreno o mais sem atrito possível e tornar o controle do portão o mais forte possível. Então, como isso se aplica ao Zero Trust? A estrutura ideal Zero Trust deve ter o plano de dados mais eficiente e o plano de controle mais eficaz.

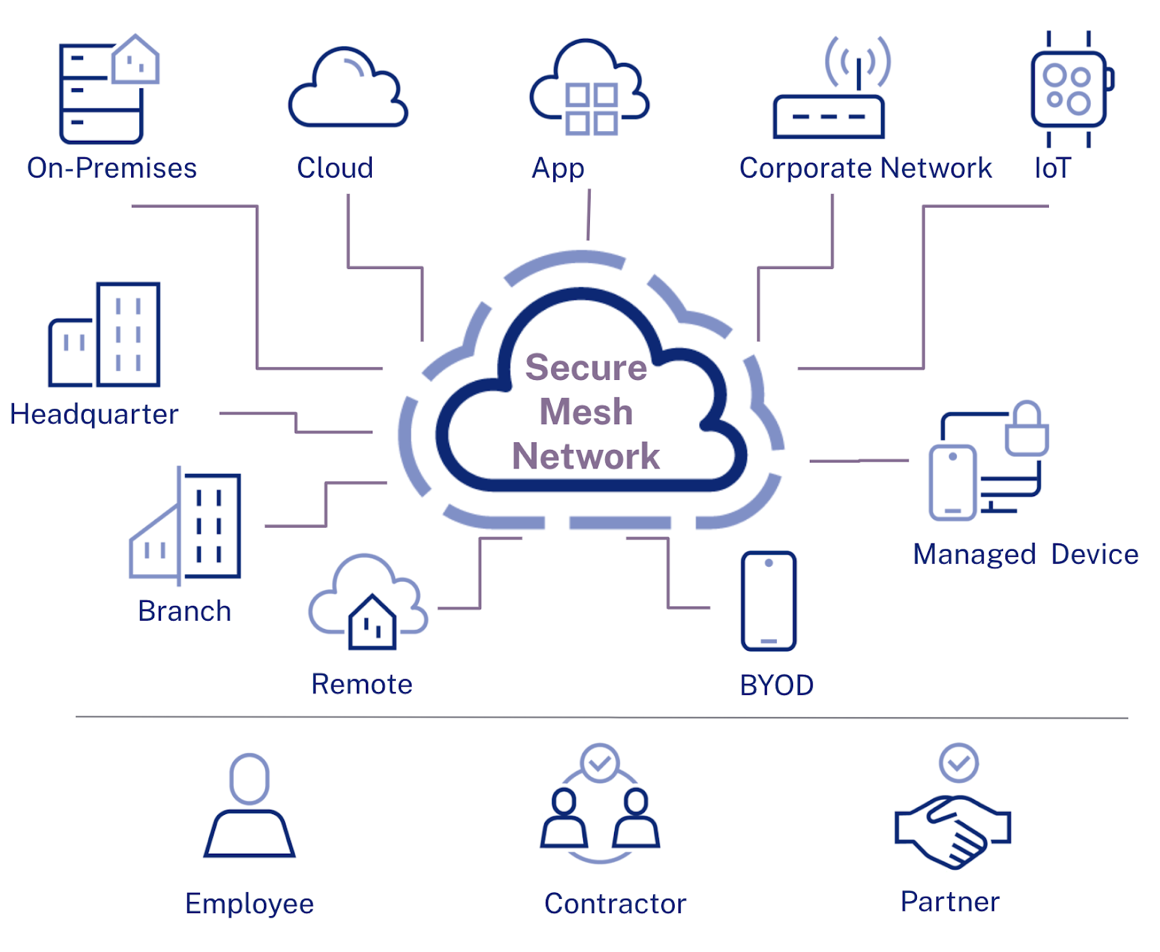

A estrutura de confiança Zero trata de fornecer redes privadas seguras de forma holística como o plano de dados. Em vez de abordar as pessoas, aplicativos, cargas de trabalho e conexões de dados separadamente, é mais eficiente e seguro abordá-los todos juntos de maneira unificada.

Nesse cenário, uma rede mesh segura conecta o tráfego de todos e quaisquer recursos, dispositivos e usuários usando qualquer tipo de infraestrutura de rede. A rede mesh privada segura serviria como uma sobreposição da infraestrutura de rede física subjacente, seja banda larga, fibra óptica, 4G, 5G ou WiFi. A rede mesh privada segura abstrai a TI corporativa e o panorama de segurança longe das topologias físicas. Com base nas necessidades de TI e segurança de uma organização, a rede mesh estabelece relacionamentos lógicos entre pessoas, aplicativos e recursos usando identidades, contextos e políticas.

Uma estrutura Zero Trust é fornecer orquestração Zero Trust como o plano de controle. A orquestração Zero Trust consiste em observar, monitorar, inspecionar, analisar e tomar medidas. As interações entre a orquestração Zero Trust e redes mesh seguras fornecem controle de loop de feedback.

Em essência, as três principais características da orquestração Zero Trust são integradas, bidirecionais e contínuas:

- Integrado: A orquestração Zero Trust integra uma ampla variedade de sinais de segurança, transformando-os em dados contextuais. Os sinais podem vir de uma lista de tipos de identidade: usuários, dispositivos, aplicativos, cargas de trabalho e dados. Os sinais podem vir de uma lista de dados de status: tráfego de rede, dispositivos de endpoint, cargas de trabalho, aplicativos e e-mails. Os sinais podem vir do comportamento do usuário e da inteligência de ameaças. A orquestração Zero Trust também incorpora políticas de acesso nas decisões de autenticação, autorização, gerenciamento de sessão ou revogação de recursos.

- Bidirecional: a orquestração Zero Trust troca informações bidirecionalmente com componentes de segurança: provedores de identidade, redes, endpoints e aplicativos. Ele coleta dados ouvindo streaming de eventos ou correlacionando entradas históricas dos sinais de segurança. Em seguida, ele sintetiza as informações usando aprendizado de máquina e abordagens baseadas em regras. Depois disso, ele envia instruções de volta aos componentes de segurança para a tomada de ação.

- Contínuo: A orquestração Zero Trust permite o gerenciamento contínuo de segurança. Em vez de ter controle de segurança apenas no ponto de conexões ou acesso, a orquestração Zero Trust permite aplicação de segurança quase em tempo real em todo o ciclo de vida das conexões. Por exemplo, quando a orquestração Zero Trust detecta atividades maliciosas ou contas de usuário desabilitadas, ela pode solicitar imediatamente que os provedores de identidade revoguem tokens ou sessões de atualização, sugira que as redes se desconectem dos recursos e/ou peça aos aplicativos para reautenticar os usuários.

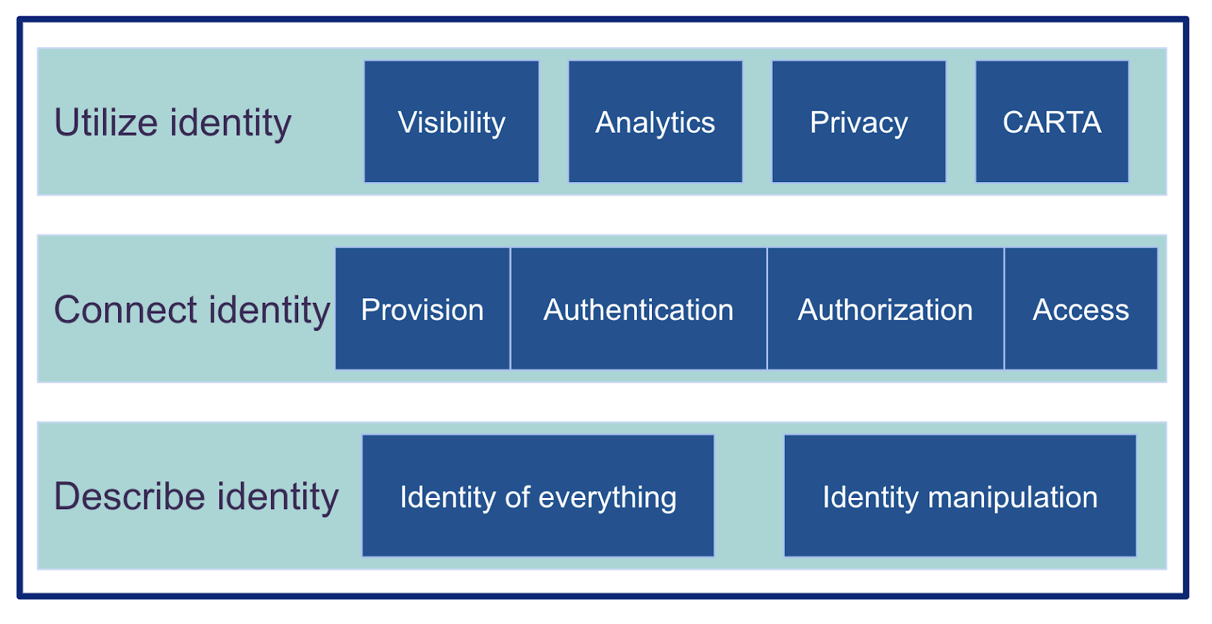

Como Zero Trust e identidade trabalham juntos.

A identidade é a pedra angular da estrutura Zero Trust. Precisamos de identidades para descrever, controlar e gerenciar quase tudo: funcionários, clientes, contratados, aplicativos locais, aplicativos SasS, APIs, servidores, máquinas virtuais, contêineres, sem servidor, internet das coisas (IoTs), bots, conjuntos de dados, ou mesmo tokens não fungíveis (NFTs). IAM, gerenciamento de acesso privilegiado (PAM), governança e administração de identidade (IGA) e prova de identidade são maneiras de fazer conexões entre essas identidades. A segurança de confiança zero é um dos melhores exemplos de utilização de identidade para obter uma melhor experiência do usuário e uma postura de segurança mais forte.

Um apelo à colaboração no setor de segurança

Do ponto de vista interno de P&D e M&A, a Zero Trust atraiu um fluxo de investimentos no setor de segurança. Como resultado, dezenas de empresas introduziram recentemente ofertas Zero Trust. Zero Trust é uma maneira moderna de projetar a segurança corporativa, e sua adoção pode impulsionar a consolidação do setor. No entanto, nenhum provedor, nem mesmo o mais poderoso fornecedor de plataforma de segurança, pode oferecer um conjunto completo de produtos Zero Trust por conta própria. Isso ocorre porque, em segurança cibernética, bom o suficiente não é suficiente e é extremamente arriscado colocar todos os ovos em uma cesta ao construir uma infraestrutura de segurança. Uma maneira melhor? Construa relacionamentos profundos e estratégicos com algumas empresas de segurança e implemente os melhores produtos para se proteger contra futuros ataques cibernéticos. Também é uma boa ideia separar os provedores de segurança dos provedores de aplicativos para preservar uma camada adicional de proteção.

Nosso setor de segurança sofre com muita fragmentação e precisamos pensar mais sobre colaboração. Ao fazer isso, nos tornamos facilitadores de tecnologia, permitindo que todos e todas as organizações usem com segurança qualquer tecnologia, em qualquer lugar. A colaboração se torna ainda mais crucial na era Zero Trust. Estamos vendo explorações iniciais no compartilhamento de sinais de segurança, como o grupo de trabalho Shared Signals and Events da OpenID Foundation. Esperamos mais esforços conjuntos em todo o nosso setor de segurança.

Fonte: Okta – Fei Liu